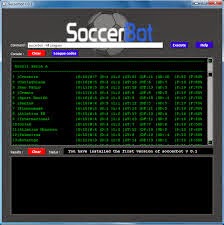

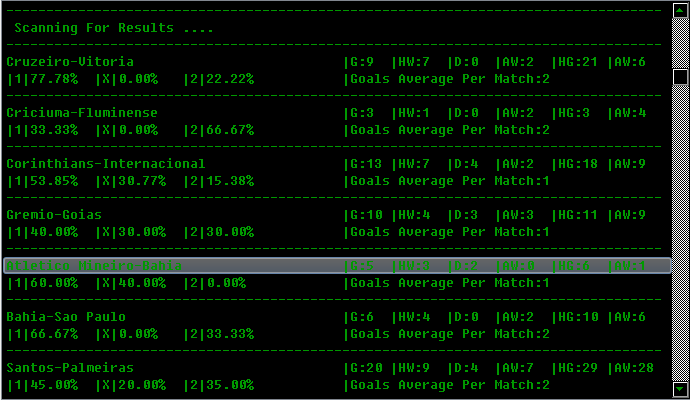

Έλληνες προγραμματιστές κατόρθωσαν, σύμφωνα με πληροφορίες που κοινοποιήσαν στην συντακτική ομάδα του SecNews, να εντοπίσουν αδυναμία στην διαχείριση του Paysafe API. Συγκεκριμένα οι προγραμματιστές του SoccerBot (λογισμικό το οποίο βοηθάει τους παίχτες του στοιχήματος να αναζητούν πολύ γρήγορα πιθανά αποτελέσματα αγώνων ποδοσφαίρου σύμφωνα με τους δημιουργούς του) εντόπισαν την αδυναμία στο API της Paysafe.

Οι προγραμματιστές του Soccerbot-Team, Kondor και Zerocode ή +Serializer+, σύμφωνα με όσα αναφέρει ο Zerocode στην επικοινωνία του με συντάκτη του SecNews, δημιούργησαν το Proof of Concept της αδυναμίας. Όπως διευκρινίζουν μάλιστα, η αδυναμία δεν βρίσκεται στο API αλλά στην εκμετάλλευση ενός απροστάτευτου σημείου της Paysafe που δίνει την δυνατότητα δημιουργίας κώδικα που λειτουργεί ως “εξουσιοδοτημένο” API.

Η ανακάλυψη της αδυναμίας έγινε από τυχαίο γεγονός. Η εφαρμογή υποστήριζε αρχικά μόνο Paypal όποτε λόγω αυξημένης ζήτησης από τους χρήστες της εφαρμογής Soccerbot οι προγραμματιστές θεώρησαν σημαντικό να υποστηρίξουν Paysafe. Κατά την διαδικασία λοιπόν της απαραίτητης υλοποίησης, οι προγραμματιστές Kondor και Zerocode ή +Serializer+ εντόπισαν την αδυναμία και ενημέρωσαν ΑΜΕΣΑ την Paysafe ώς όφειλαν.

Για τον σκοπό αυτό δημιούργησαν Python script (φαίνεται στο σχετικό video που δημοσιοποιούμε παρακάτω) με την επωνυμία paysafe_cracked_api.py. Ο κώδικας-απόδειξη δημιουργήθηκε στο τοπικό εξυπηρετητή, μιας και στόχος των προγραμματιστών δεν ήταν ο προσπορισμός κέρδους αλλά η ενημέρωση της εταιρείας σχετικά με την αδυναμία.

Το Script κατά την επικοινωνία που πραγματοποιεί ελέγχει αν υπάρχουν αιτήματα συναλλαγών.Έαν υπάρχουν συλλέγει τα στοιχεία και συνδέεται σε μη προστατευμένο μέρος της Paysafe (αυτόματα όπως αναφέρει ο Zerocode) για να καταθέσει το ποσό σε λογαριασμό που αντιστοιχεί σε κάρτα τράπεζας.

Παρακολουθήστε το πλήρες video με την διαδικασία των προγραμματιστών όπως την δημοσιοποίησαν:

Σε ερώτημα του συντάκτη του SecNews για την αντίδραση της εταιρείας, οι προγραμματιστές μας ανέφεραν ότι προσπάθησαν να έρθουν σε επικοινωνία με την Paysafe νωρίτερα, κάτι που δεν κατέστει δυνατό από την πλευρά της εταιρείας, η οποία επέδειξε στάση μη ενδιαφέροντος για να αναλύσει το συγκεκριμένο πρόβλημα που εντόπισαν οι προγραμματιστές και να προβεί σε σχετική λύση. Σύμφωνα με τους προγραμματιστές η επιδιόρθωση είναι ιδιαίτερα εύκολη.

Είναι εφικτό κάποιος κακόβουλος χρήστης να χρησιμοποιήσει την μεθοδολογία αυτή για πληρωμές σε ιστοσελίδες συμφερόντων του χωρίς καμία εξουσιοδότηση από την Paysafe. Σε συνδυασμό μάλιστα με την χρήση Botnet με την απαραίτητη διαμόρφωση του python script, θα ήταν εφικτή η δοκιμή paysafe cards με μια δοκιμή ανα δευτερόλεπτο.

Μάλιστα εκφράζουν την ανησυχία τους πως μια τόσο μεγάλη εταιρεία έκανε ένα τοσο σημαντικό λάθος, που μπορεί να οδηγήσει σε απώλειες, σύμφωνα με τους ισχυρισμούς των προγραμματιστών/ερευνητών.

Το SecNews δεν μπόρεσε να αξιολογήσει το εύρημα, μιας και δεν διαθέτουμε πρόσβαση στον πηγαίο κώδικα του python script που δημιούργησαν οι προγραμματιστές.

Εκτιμούμε όμως ότι η Paysafe οφείλει να επικοινωνήσει ΑΜΕΣΑ με τους προγραμματιστές ώστε να ενημερωθεί επακριβώς και να προβεί στην σχετική αξιολόγηση, μιας και η ίδια γνωρίζει τα συστήματά της και πως μπορούν να πληγούν με την χρήση του μη εξουσιοδοτημένου API.

Χαρακτηριστικό δείγμα των προθέσεων των προγραμματιστών, όπως μάλιστα αναφέρει χαρακτηριστικά ο Zerocode είναι:

Θα συνεχίσουμε να κρατάμε το ήθος μας σε υψηλό επίπεδο και να χρησιμοποιουμε τις γνώσεις μας για καλό σκοπό είτε μας ανταμοίβουν γι’αυτο είτε όχι…

Με εκτίμηση

Soccerbot-Team

To SecNews ευχαριστεί τους προγραμματιστές του Soccer-bot για την έγκαιρη και έγκυρη ενημέρωση